Permite dibujar una red de elementos internos de la empresa a partir de ellos

Fuente: Enlace

Este programa tiene dos versiones, una gratuita y otra de pago. Las diferencias entre una y otra son pequeñas ya que han querido implementar esta herramienta de seguridad tan útil como software libre, con la mayor parte de sus funciones disponibles.

Fuente: Enlace

Introducción

¿Qué es capaz de realizar esta herramienta? Sólo voy a enumerar y explicar unas pocas funciones ya que muchas de las que tiene son bastante técnicas y exigirían importantes conocimientos previos, fuera del alcance de este artículo.

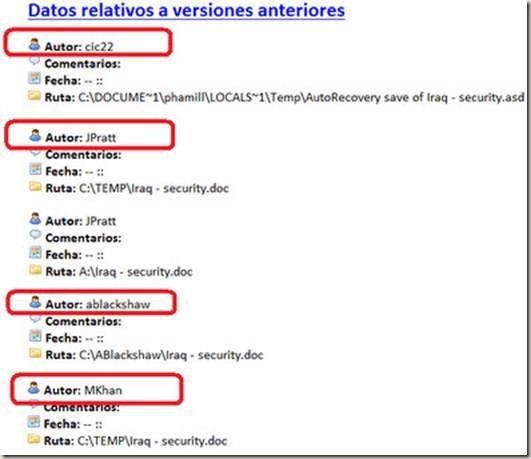

Vamos a suministrar a la herramienta la dirección de un dominio de internet y nos va a devolver todos los documentos, de los tipos que elijamos, pudiendo posteriormente descargarlos y analizar sus metadatos, pudiendo averiguar los nombres de los usuarios que han elaborado esos documentos, carpetas del sistema donde han estado almacenados, impresoras utilizadas, programas instalados, direcciones de correo y sistema operativos utilizados.

Respecto al dominio de internet, puede presentarnos los subdominios, direcciones IP y nombres de PC’s y servidores.

En fin, sus pretensiones son muy altas y vamos a ver cómo las satisface.

Descarga

Se puede realizar desde la dirección oficial, en la empresa Informática64, (enlace) y también desde esta otra dirección (enlace).

En la primera opción, debes suministrar tu dirección de correo y posteriormente pulsar en el enlace que te envían, en la segunda se descarga directamente.

Fuente: Enlace

Instalación

No voy a explicar de forma detallada la instalación. Es un archivo msi, con el instalador de Windows, que permite un proceso fácil y rápido.

Fuente: Enlace

Utilización

Aquí viene cuando la matan, la madre del cordero (beeeeee).

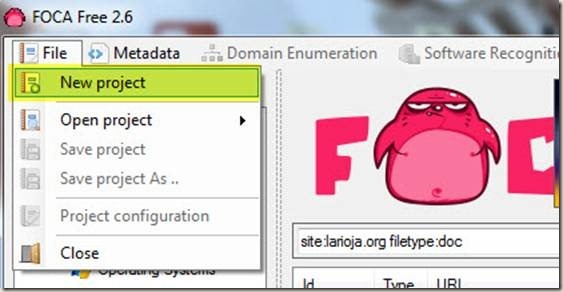

Lo primero que haremos es crear un proyecto.

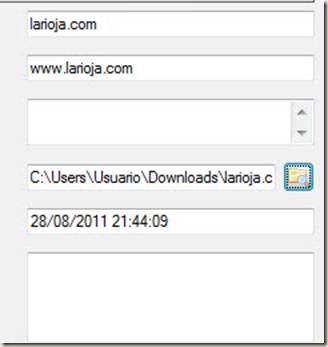

Ahora es preciso rellenar una serie de datos que definen el proyecto; en amarillo están los datos obligatorios.

Primero el nombre del proyecto (larioja.com por ejemplo), luego el dominio del sitio (www.montejo.biz/blog), elegimos una carpeta donde vamos a guardar los documentos que descarguemos (donde queramos pero mejor crear una ad hoc) y, ya por fin, pulsamos el botón Create.

Una vez rellenado los datos pulsamos el botón Create.

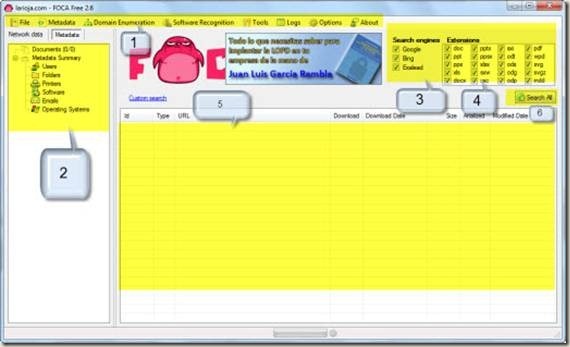

Esta es la ventana que nos presenta.

1.- Es la barra del menú de opciones.

2.- Aquí se presenta la información obtenida de los documentos descargados, dividida en metadatos y red.

3.- Lista de servicios de búsqueda elegidos para encontrar documentos

4.- Lista de extensiones de documentos a buscar

5.- Lista de documentos encontrados

6.- Botón para lanzar la búsqueda

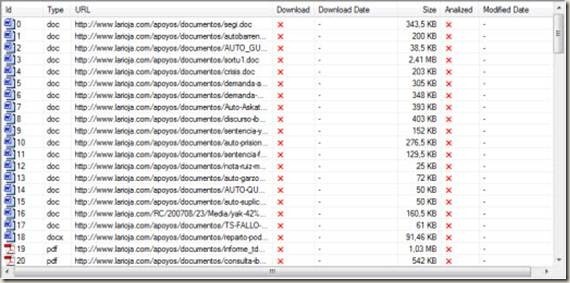

Pulsamos este botón y nos aparece la relación de documentos encontrados.

Si bajamos hasta el final vemos que ha recuperado 117 documentos (del 0 al 116).

Los tipos de documentos encontrados han sido de extensión doc (Microsoft Word) y pdf.

¿Qué debemos hacer ahora para ver la información que nos pueden suministrar estos documentos?

Primero hay que descargarlos y luego analizar (o extractar) los metadatos. Vamos a ello.

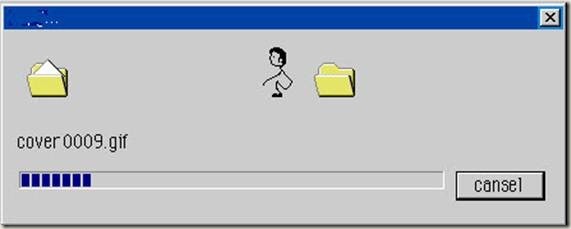

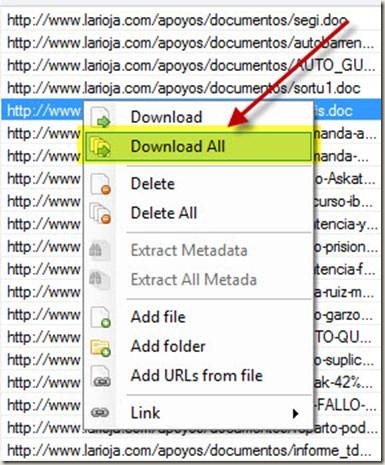

Nos colocamos encima de un nombre de documento, pulsamos el botón derecho del ratón y elegimos la opción Download All (descargar todos). Aquí la velocidad de descarga dependerá de nuestra conexión a internet.

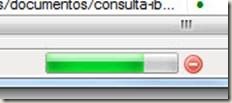

Tenemos un poco de paciencia; hay una barra de progreso que nos indica cómo va el proceso.

Una vez que los documentos han terminado de descargarse vamos a analizar sus metadatos.

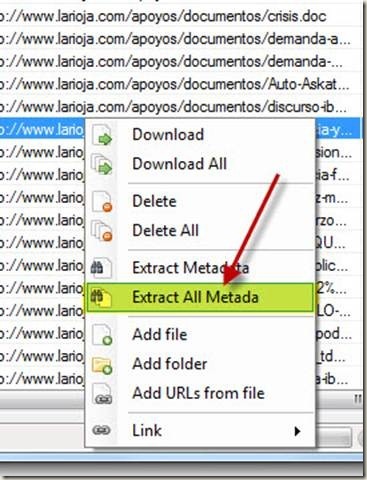

Igual que antes, botón derecho del ratón, colocado en un documento y pulsar la opción Extract All Metada (se les ha olvidado el ‘ta’ en la traducción).

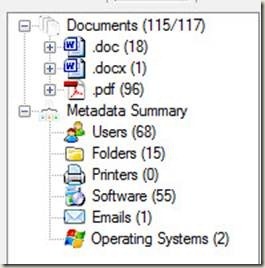

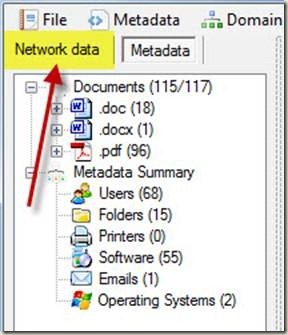

Una vez realizado este proceso, vemos que en la parte izquierda hay un resumen de los tipos de documentos encontrados (18 doc, 1 docx y 96 pdf) y un sumario de la información que han suministrado los metadatos.

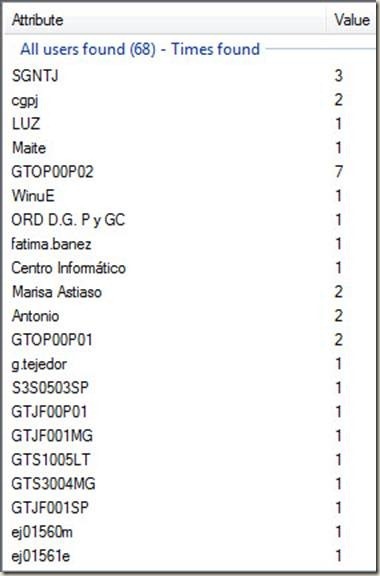

Como vemos, hay información de 68 usuarios.

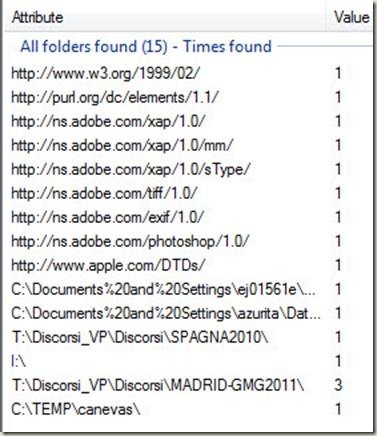

También 15 carpetas locales o de red.

A veces aquí hay información adicional de usuarios (azurita, ej01561e).

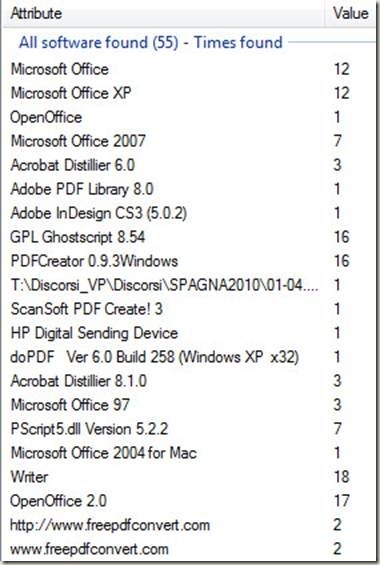

También hay datos de 55 programas instalados.

También hay una dirección de correo (la omito).

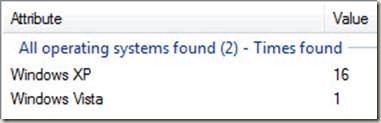

Y, por fin, información de 2 sistemas operativos.

Esta información se ha extraído de los metadatos de los documentos descargados libremente de la web indicada.

Ahora podemos pulsar en la pestaña Network data y todo un mundo de datos se abre ante nosotros.

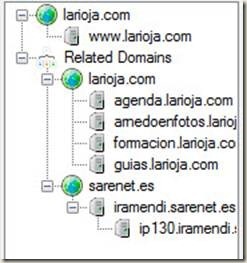

Y el resultado es este.

Por ejemplo, pulsando en la pestaña PC’s/Servers aparece esta información.

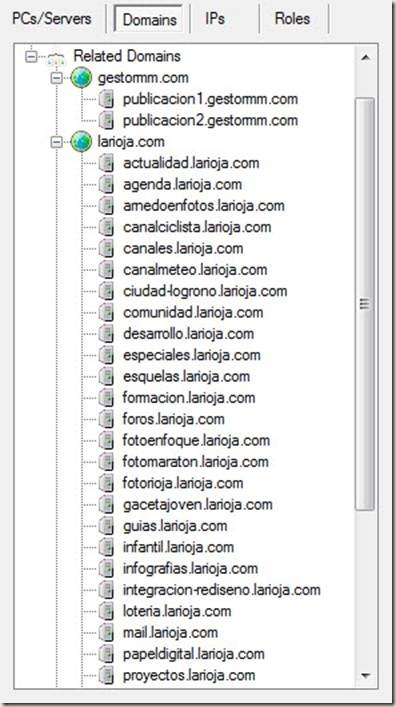

Si pulsamos en Domains (dominios) nos presenta esta otra información.

Si tenemos un poco de paciencia, nos van apareciendo una serie de subdominios, que dependen del dominio www.montejo.biz/blog.

Aquí vemos unos cuantos.

Y aquí, con algo más paciencia, muchos más.

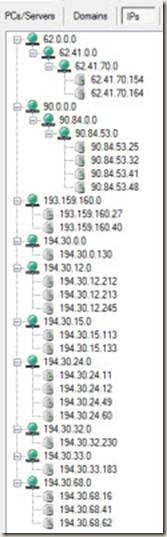

Ahora pulso en IPs (direcciones IP).

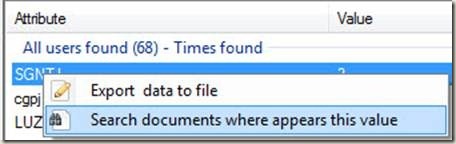

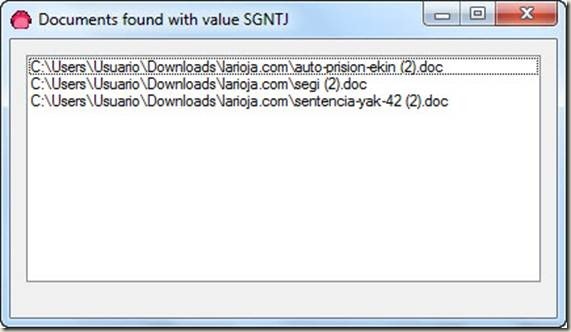

Si nos colocamos en algún dato del panel derecho (un usuario, por ejemplo) y pulsamos el botón derecho del ratón podemos exportar los datos a un archivo o que nos presente el o los documentos donde figura ese dato.

Por ejemplo, aquí nos diría los documentos donde está el usuario elegido.

Una utilidad que le podemos sacar es mirar nuestra o nuestras webs (si tenemos) para ver si estamos exponiendo información personal no prevista.

Aconsejo mirar detenidamente las opciones (algunas están pensadas para su utilización desde empresas como la conexión a través de un proxy) para configurarlas a nuestro gusto.

También se puede trastear con las opciones del programa para sacarle ‘chispas’, ya que tiene muchas posibilidades interesantes.

En fin, un programa de seguridad para explorar información sensible expuesta en internet.

Fuente: Enlace

Referencias

Para profundizar un poco más en este tema indico una serie de enlaces interesantes.

- Hacking FOCA [1 de 3] – Enlace

- Hacking FOCA [2 de 3] – Enlace

- Hacking FOCA [3 de 3] – Enlace

- FOCA 2.5 Free Manual de Usuario – Enlace

- Papeles del Gobierno británico, sobre la guerra de Irak, analizados – Enlace

- Metadatos: el documento que sabía demasiado – Enlace

If you found an error, highlight it and press Shift + E or pulsa aquí to inform us.

Dejar una contestacion