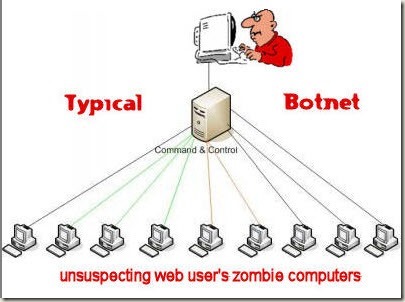

¿Qué es una botnet?. Una botnet es un conjunto de ordenadores, infectados por uno o varios programas troyanos, que responden a las órdenes de la persona o personas que los han infectado.

Los ordenadores que pertenecen a una botnet se llaman zombis.

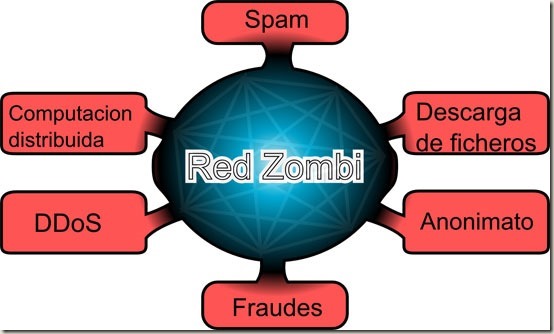

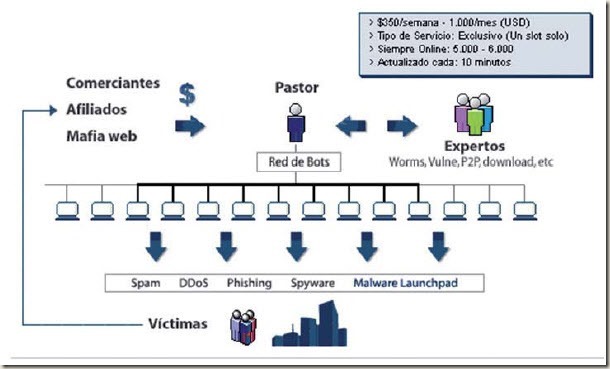

Sus utilidades son para generar correo no deseado (spam), realizar ataques coordinados a servidores, chantajear a empresas, robar credenciales de cuentas bancarias, redes sociales, tarjetas de crédito, etc.

Es una de las principales herramientas que utilizan los ciberdelincuentes para ganar dinero.

Esquema completo de una botnet

Hace poco se han producido una serie de detenciones en varios países, entre ellos España, de los responsables de la red Mariposa, con más de ¡13 millones de ordenadores controlados en 190 países! Tenían datos sensibles de unas 800.000 personas.

El 23 de diciembre, de forma coordinada, se cortó el acceso de la botnet a los ordenadores. "No sabíamos, sin embargo, quiénes lo estaban usando porque accedían a través de sistemas que permiten ocultar la IP de procedencia y entrar anónimamente", ha comentado la Guardia Civil. Los delincuentes intentaron recuperar el control del mismo y lanzaron ataques de denegación de servicio (envío masivo de peticiones de acceso que bloquean el sistema de la víctima) a Defence Intelligence y clientes suyos en Canadá.

"Fue gracias a un grave error de uno de los delincuentes que pudimos llegar a identificarlos: un día, uno de ellos olvidó emplear los habituales recursos para ocultar su dirección en Internet".

Formar parte de una botnet tiene varias consecuencias, todas peligrosas:

Los delitos se realizan a través de tu máquina, con lo que la Guardia Civil, si investiga los ataques, ve que parte vienen de tu máquina, con lo que tendrías un problema (demostrar que realmente no eres responsable)

Estos programas pueden robarte tus credenciales (usuario y contraseña) de acceso a redes sociales, messenger, cuentas bancarias, correo electrónico, etc. Y hacerse pasar por ti.

El equipo permitía un gran ciberataque que, por fortuna, no realizaron. El grupo, que infectó unos 200.000 equipos sólo en España, obtenía sus ganancias alquilando la red a otros delincuentes. Pero su principal fuente de beneficios estaba en el fraude publicitario. Redireccionaban los ordenadores infectados a publicidad de sus propias páginas por lo que cobraban de Google Adsense (la plataforma publicitaria de Google).

Según la empresa canadiense, autora del estudio sobre esta red, entre las víctimas están más de la mitad de las mil mayores empresas del mundo.

Un informe de GData mantiene que el 80% de los ordenadores "zombis" pertenecen a usuarios particulares.

Los delincuentes que operan a través de Internet se sospecha que sofisticarán este año dos de sus herramientas clásicas:

- los "rootkits", que son aplicaciones para controlar los sistemas afectados de forma remota, cada vez más complejos y difíciles de detectar

- el "phising", que dejará poco a poco de ser masivo para adaptarse a la medida de cada posible víctima.

Desde GData también prevén un incremento en el número de ataques que nacen desde servidores web capturados con anterioridad por los ciberdelincuentes, sobre todo sitios con contraseñas débiles y agujeros de seguridad.

Igualmente se espera un aumento de los ataques conocidos como "drive by download", que infectan de forma masiva a aquellos internautas que acceden a un sitio determinado. Los delincuentes, que aprovechan para ello agujeros o brechas de seguridad del navegador, pueden hacerse con el control de los equipos sin el conocimiento del usuario.

Cómo se sabe si el ordenador está secuestrado

Detectar la presencia de un programa intruso que ha esclavizado el PC es más complicado que localizar otras infecciones de virus o gusanos. El bot tratará de trabajar sin que el usuario lo note y es probable que el PC no presente ningún comportamiento extraño o éste sea muy leve. De todas formas, hay algunos síntomas a veces asociados con la presencia de un bot:

- La conexión a Internet es más lenta de lo habitual.

- El disco duro trabaja (hace ruido) aunque no le solicitamos tareas (abrir archivos, ejecutar programas, etc.).

- Mal funcionamiento del teclado o el ratón.

- Respuestas a correos electrónicos que el usuario no ha enviado.

En un ordenador ‘zombi’, además de los puertos de comunicaciones utilizados por las aplicaciones habituales, hay puertos abiertos al servicio del atacante.

Para conocer qué puertos están abiertos y qué están haciendo, se puede ejecutar el comando ‘netstat’ en MS-DOS (en Windows XP a través de Inicio > Ejecutar > cmd y en la pantalla negra teclear netstat).

¿Cómo podemos protegernos para no llegar a pertenecer a una red de este tipo?

Según Reuters, los delincuentes aprovecharon una vulnerabilidad del navegador Internet Explorer pero también empleaban memorias USB y el envío de enlaces por mensajería instantánea infectados para contagiar más máquinas.

O sea que de eso se deducen varias precauciones básicas que debemos tener:

Hay que tener el sistema actualizado con todos los parches de seguridad, tanto los genéricos como los referentes al navegador Internet Explorer

Hay que evitar la ejecución automática de las unidades USB

No hay que pulsar en ningún enlace recibido por correo (excepto remitentes absolutamente seguros) o mensajería instantánea

Estas son las precauciones básicas; hay otras que también conviene seguir.

Estas precauciones las vamos a estructurar en dos secciones:

Programas a utilizar

Consejos a seguir

Programas a utilizar

Unos programas que suelen detectar estos procesos malignos son los antivirus (Avast, AVG, Antivir, etc.) y antiespías (Spybot, AdAware, Spywareblaster). Aconsejo instalar un antivirus y uno o varios antiespías.

Otro programa que nos puede proteger es un cortafuegos (evitar que se realicen conexiones a nuestro equipo y que un programa se conecte a internet sin nuestro permiso). Hay varios gratuitos aconsejables como Zonealarm o PcTools.

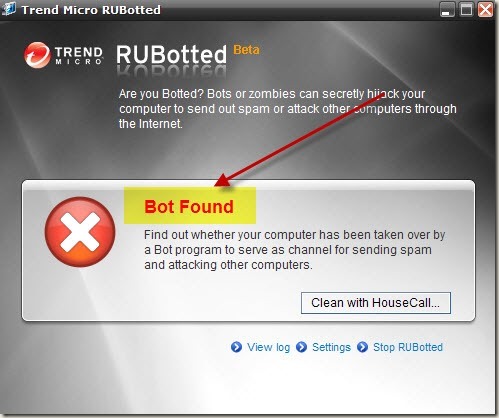

Un programa especializado en detectar peticiones de conexión a estas redes es Trend Micro RUBotted.

Para utilizarlo sólo debemos descargarlo (enlace), instalarlo y estar atento a sus avisos.

Este programa sólo avisa de esta circunstancia; debes descargarte las últimas actualizaciones de tu antivirus y antiespías y pasarlos para que limpien tu sistema.

También, aparte de intentar borrar el bot con un antivirus actualizado o un antiespías, puedes intentarlo con su herramienta gratuita llamada HouseCall, cuyo acceso está en la parte inferior derecha de la pantalla de aviso del antibot indicado (Clean with HouseCall…).

Consejos a seguir

Puedes utilizar otro navegador más seguro que el Internet Explorer como el Chrome de Google, Mozilla Firefox, Safari, Opera, etc.

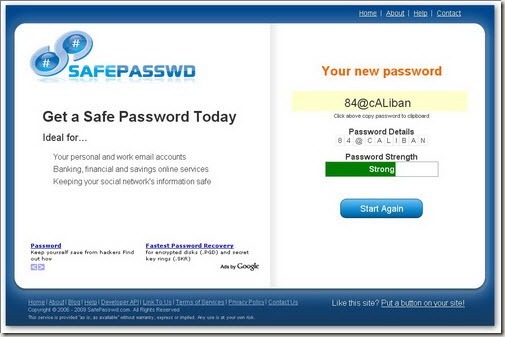

Utilizar una contraseña distinta para cada servicio y que sea de 8 o más caracteres de longitud, combinando letras minúsculas, mayúsculas y números.

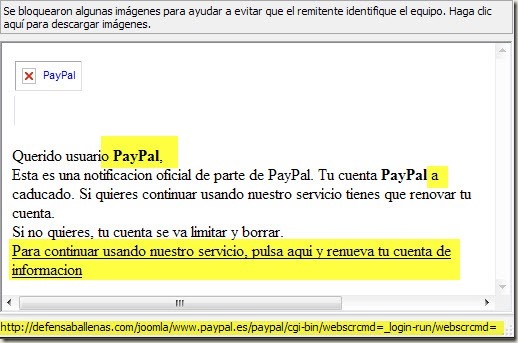

Correo de bancos. Tu banco nunca te mandará un e-mail o te llamará por teléfono para pedirte sus datos o contraseñas. Ellos ya los conocen. Sólo te las solicitarán cuando realices una operación de banca electrónica en Internet.

Acceso a tu banco. No entres a la página web de tu banco a través de un enlace u otra dirección. Teclea siempre la dirección para evitar ser desviado a una página clonada que simula ser la de tu banco pero no lo es (‘phising’). La páginas web seguras comienzan por https y, además, incluyen el icono de un candado en tu navegador. ![]()

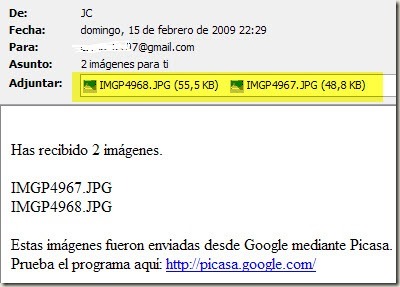

Cuidado con los archivos. Procura no abrir correos de remitentes desconocidos y ten cuidado con los archivos adjuntos que, con forma de chistes o mensajes solidarios, puedan llegar a tu e-mail, ya que, a veces, tras ellos se esconden virus y troyanos que buscan colarse en tu ordenador.

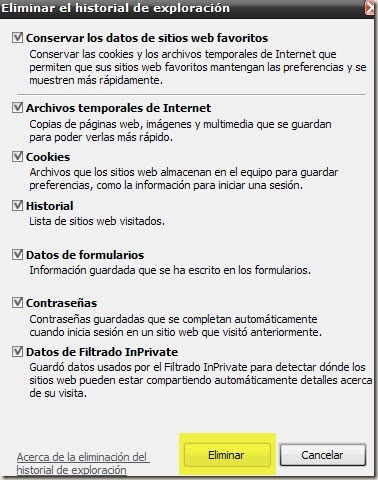

Mantén limpio tu equipo. Borra periódicamente el historial de navegación de tu ordenador, sobre todo si el aparato lo utilizan más personas.

Espero que con estas indicaciones podamos mantener nuestros ordenadores seguros y protegidos de las redes zombis.

If you found an error, highlight it and press Shift + E or pulsa aquí to inform us.

Dejar una contestacion