Aparte del ruido mediático que se ha montado a cuenta de Wikileaks, quisiera analizar los factores tecnológicos que han permitido un fenómeno como este.

Se pueden resumir indicando que utilizan criptografía asimétrica fuerte.

Definiciones

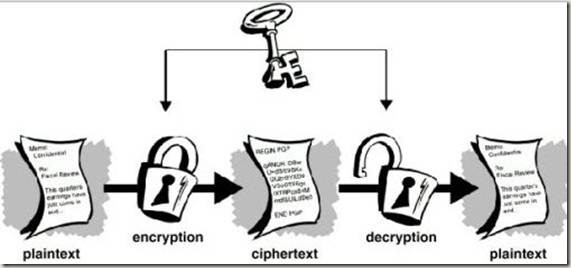

La criptografía (del griego kryptos, «ocultar», y graphos, «escribir», literalmente «escritura oculta») es el arte o ciencia de cifrar y descifrar información utilizando técnicas matemáticas que hagan posible el intercambio de mensajes de manera que sólo puedan ser leídos por las personas a quienes van dirigidos.

Con más precisión, cuando se habla de este área de conocimiento como ciencia, se debería hablar de criptología, que engloba tanto las técnicas de cifrado, la criptografía propiamente dicha, como sus técnicas complementarias: el criptoanálisis, que estudia los métodos que se utilizan para romper textos cifrados con objeto de recuperar la información original en ausencia de la clave.

La finalidad de la criptografía es, en primer lugar, garantizar el secreto en la comunicación entre dos entidades (personas, organizaciones, etc.) y, en segundo lugar, asegurar que la información que se envía es auténtica en un doble sentido: que el remitente sea realmente quien dice ser y que el contenido del mensaje enviado, habitualmente denominado criptograma, no haya sido modificado en su tránsito.

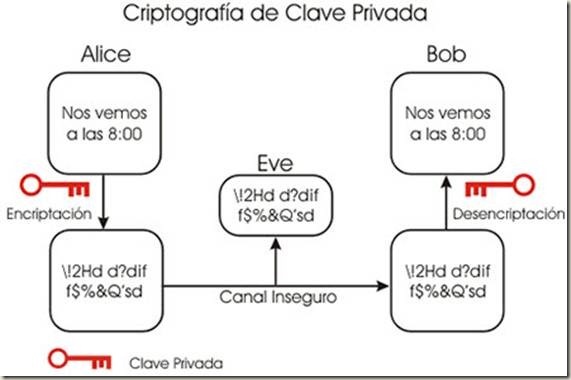

Existen dos grandes grupos de cifrados: los algoritmos que utilizan una única clave tanto en el proceso de cifrado como en el de descifrado, y los que utilizan una clave para cifrar mensajes y una clave distinta para descifrarlos. Los primeros se denominan cifras simétricas o de clave simétrica y son la base de los algoritmos de cifrado clásico. Los segundos se denominan cifras asimétricas, de clave asimétrica o de clave pública y clave privada y forman el núcleo de las técnicas de cifrado modernas.

Y si hablamos de criptografía fuerte, estamos hablando de la fuerza o intensidad de la encriptación, de su resistencia a ser violada.

En teoría, cualquier método de criptografía con una clave puede ser roto probando todas las posibles claves en sucesión (método de fuerza bruta).

Si la única opción es la de probar todas las claves, el tiempo de proceso requerido aumenta exponencialmente con la longitud de la llave.

Una clave de 32 bits tiene 2^32 (aproximadamente 10^9) pasos. Esto es algo que cualquiera puede hacer usando su ordenador de casa. Un sistema con las claves de 40 bits tiene 2^40 pasos – este tipo de cómputo requiere algo así como una semana (dependiendo de la eficacia del algoritmo) en un ordenador casero.

Un sistema con las llaves de 56 bits (como DES) toma un esfuerzo sustancial (con un número grande de ordenadores de casa que usan computación distribuida, se ha mostrado que puede llevar unos meses), pero es fácilmente rompible con hardware especial. El costo del hardware especial es sustancial pero fácilmente al alcance de delincuentes organizados, grandes compañías y gobiernos.

Las claves con 64 bits son ahora probablemente rompibles por algunos gobiernos y al alcance de los delincuentes organizados, grandes y pequeñas compañías y gobiernos en pocos años. Las claves con 80 bits serán buenas durante unos años, y las de 128 bits permanecerán irrompibles durante bastante tiempo. A veces se usan claves aun más grandes.

Criptografía asimétrica

En 1976 Whitfield Diffie y Martín Hellman iniciaron una revolución en criptografía al publicar dos trabajos:

- Multiuser cryptographic techniques, Proceedings of AFIPS National Computer Conference, (1976), pp.109-112.

- New directions in cryptography, IEEE Transactions on Information Theory, Vol.22, No.6 (1976), pp.644-654.

Distintos libros le atribuyen a un joven estudiante de Berkeley, R.C.Merkle, el haber descubierto de forma independiente la criptografía de clave pública a través de los denominados Merkle´s puzzles. La motivación de todos ellos era la misma: en la criptografía clásica simétrica el emisor y el receptor comparten una misma clave que debe cambiarse periódicamente por razones de seguridad.

El problema era entonces: ¿cómo comunicar a través de canales inseguros la nueva clave?

PGP

Pretty Good Privacy o PGP (privacidad bastante buena), es (era..) una aplicación gratuita de libre acceso que nos ofrece alta seguridad criptográfica, proporcionando un blindaje prácticamente impenetrable a la acción de los curiosos. Fue desarrollado por Phil Zimmermann en 1991 y puede ser utilizada bajo varias plataformas (MSDOS, UNIX, VAX/VMS, Windows), con la finalidad de proteger la información distribuida a través de Internet mediante el uso de criptografía de clave pública, así como facilitar la autenticación de documentos gracias a firmas digitales. Esto nos permite intercambiar archivos o mensajes con privacidad, autenticidad y conveniencia:

- Privacidad: solamente aquellas personas a las cuales se pretende enviar un mensaje pueden leerlo.

- Autenticidad: los mensajes que parecen ser de una persona en particular, solamente puede haber sido originado por esa persona.

- Conveniencia: la privacidad y la autenticidad es dada sin la necesidad del manejo de llaves asociadas con programas convencionales de criptografía.

La exportación de Estados Unidos de productos con criptografía fuerte estaba penada de la misma forma que el tráfico de armas; esto se aligeró durante el mandato de Bill Clinton, que permitió su exportación limitada (¿esto indica que consiguieron romper la encriptación estándar existente en aquel momento?).

Para poder saltarse estas restricciones, PGP fue exportado a Europa escaneando el código, enviado como un libro (de forma legal) y en destino fue generado el programa, volviendo a compilar los archivos fuente.

Utilización de la criptografía por parte de Wikileaks

La utilización que realiza Wikileaks de la criptografía está centrada, principalmente, en dos actividades:

Recepción de documentación

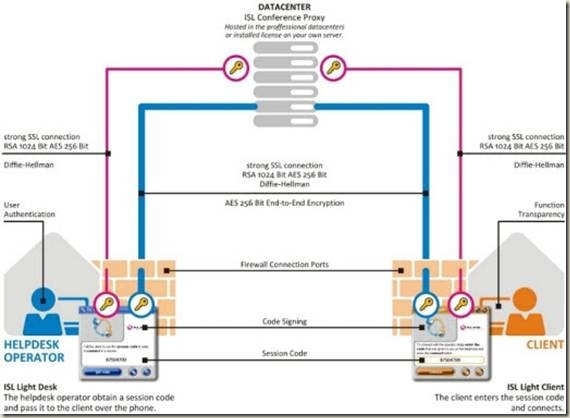

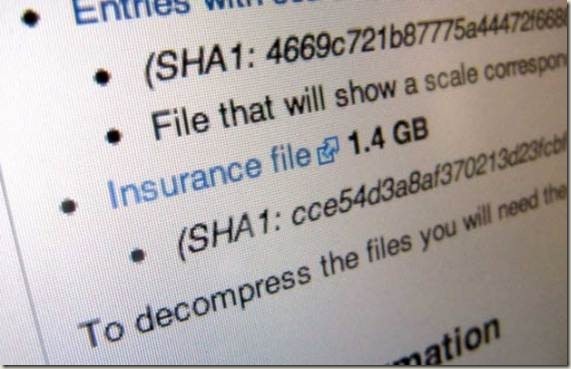

Disponen de una ‘caja irrompible’ (drop box) que es capaz de almacenar la información recibida, proporcionando un grado militar de encriptación (el más alto). El grado que hoy se considera seguro de encriptación es de 128 bits; aquí se utilizan 256 bits (los servicios secretos israelíes utilizan claves de un millón de bits). La conexión web es segura y anónima.

Comunicaciones cifradas

Todos los contactos digitales entre sus miembros y entre estos y los periodistas se realizan en chats cifrados con el más alto grado de encriptación.

Otros

Wikileaks no registra ninguna información de la fuente de identificación y hay una serie de mecanismos para proteger los documentos más sensibles. No guardan ningún registro. No pueden atender las peticiones de información sobre las fuentes porque simplemente no almacenan esa información. Sólo son capaces de identificarte como una fuente si proporcionas un nombre codificado para ellos.

Sus miembros están continuamente sometidos a vigilancia, por lo que cambian con mucha frecuencia de teléfono móvil y restringen todas sus comunicaciones.

Programas utilizados

La misión consiste básicamente, en que la persona que colabore con el medio, no pueda ser detectada. Como sabemos hay múltiples maneras de rastrear a una persona, desde un simple y automático ping, hasta triangulación por wifi, por lo que la tarea no es tan simple, menos en este caso, donde no hay que dejar ningún tipo de rastro que dé indicio de quién, dónde y cómo se efectuó esa filtración de información ¿cómo lograrlo? bueno, haciendo uso y combinando múltiples herramientas de Software Libre.

Es un conjunto de herramientas de criptografía que suministra sus funciones, por ejemplo, a OpenSSH para acceder a sitios seguros, y es la base para la implementación de seguridad de una gran cantidad de servidores web. Lógicamente Wikileaks utiliza esta herramienta para mantener accesos seguros a sus servidores y ayudar en el cifrado de información, pero esta medida, que ya es prácticamente un estándar, es solo una de las herramientas que se necesitan para mantener la seguridad.

Freenet

Es una red diseñada especialmente para combatir la posible censura de información a la vez de mantener el anonimato de sus usuarios mientras navegan, comparten y publican información en ella; tiene un funcionamiento similar a las redes P2P de manera que los nodos pueden intercambiar información entre ellos de forma descentralizada y anónima, ya que la comunicación entre los nodos está cifrada.

Freenet trabaja gracias a sus usuarios, quienes contribuyen con ancho de banda y una parte del disco duro como almacén de datos, datos que ni siquiera el anfitrión podría ser capaz de ver ya que son fragmentos cifrados distribuidos al azar entre nodos y que sólo son reconstruidos en la red al momento de ser consultados; de esta manera la información se mantiene segura de los posibles controles que se intenten imponer sobre ella por parte de entidades y especialmente de gobiernos: es la principal razón de la existencia de Freenet.

Además, usando Freenet se puede crear una “red oscura”, la cual pueden crear y mantener entre algunos amigos para intercambiar información y que se vuelve muy difícil de detectar.

Cabe destacar que para acceder a esta red es necesario tener el programa instalado, con el cual se puede acceder a los “Freesites” (páginas web en Freenet) mediante un navegador web con la ayuda de FProxy o acceder a mensajería instantánea e intercambio de archivos con la ayuda otras aplicaciones. Creo que se puede apreciar fácilmente el por qué de su uso por parte de Wikileaks.

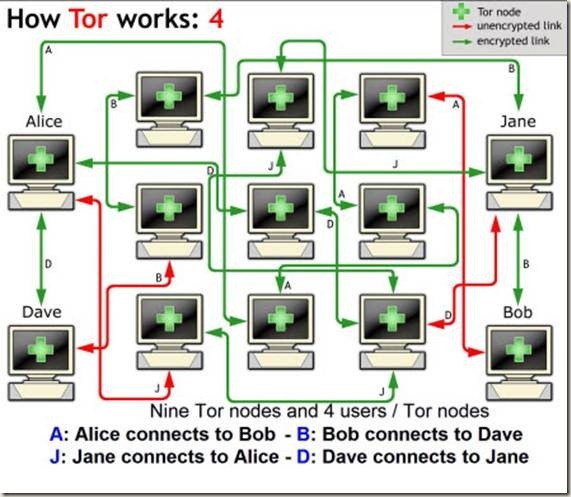

Tor

El motivo de su uso es más que evidente, ya que se trata de una red de túneles virtuales que permite a los usuarios comunicarse en internet de manera anónima y privada y que, además, es resistente a los análisis de tráfico. A efectos prácticos, nadie puede descubrir la IP del origen de la conexión si usa Tor, obviamente nada es 100% infalible, pero esta solución se acerca bastante.

Aun así, lo único cifrado por Tor es la información de conexión y no el contenido en sí, de ahí que para asegurar un óptimo resultado sea necesario cifrar la información con el uso, por ejemplo, de SSL o PGP.

Hay que destacar que Tor no solo le puede dar anonimato a un usuario, sino también a un servidor anfitrión (y a varios de ellos), lo que lo que convierte en una de las mayores armas de anonimato para Wikileaks en la red.

PGP

Si bien no es software libre, posee una implementación libre llamada GPG y de todas maneras la destaco, ya que entra en el tema (y muy probablemente la que se use sea GPG).

PGP permite cifrar documentos para que sean enviados y luego descifrados por el destinatario. El sistema es bastante seguro: por un lado genera un par de claves únicas, que difícilmente podría obtener un tercero que no sea el emisor o el receptor, y por otra parte utiliza un sistema de firmas digitales para asegurarse de que el documento es auténtico y no ha sido alterado en el camino.

Por último, solo destacar que Wikileaks hace uso de Mediawiki, el software de código abierto licenciado bajo la licencia GNU que se utiliza en Wikipedia y en muchas otras wikis, el cual está especialmente diseñado y preparado para la generación de contenidos.

Mas allá de todo el revuelo que ha significado Wikileaks desde su creación hasta una reciente filtración de datos, la más grande hasta ahora, podemos notar nuevamente como el código abierto muestra sus poderes en los más diversos campos, y aunque el uso de software Libre pueda ser en este caso casi obligatorio (un proveedor de software propietario difícilmente protegerá la privacidad frente a una autoridad si se lo requiere), técnicamente el sistema ha rendido bien hasta ahora y ha ayudado a Wikileaks a mantener una buena seguridad en torno a sus actividades.

En resumen, la criptografía fuerte (basada en el software libre) ha permitido que un servicio como el de Wikileaks sea posible.

Referencias

PGP. http://www.pgpi.com

OpenSSL. http://www.openssl.org/

OpenSSH. http://www.openssh.com/

Freenet. http://freenetproject.org/

FProxy. http://wiki.freenetproject.org/FProxyFreesites

Tor. http://www.torproject.org/

Privoxy. http://www.privoxy.org/

TuVPN. http://www.tuvpn.com/

If you found an error, highlight it and press Shift + E or pulsa aquí to inform us.

Dejar una contestacion