¿Que es la Ingeniería Social?

Básicamente se denomina ingeniería social a todo artilugio, tretas y técnicas más elaboradas, que, a través del engaño de las personas, consiguen revelar contraseñas u otra información confidencial, más que la obtención de dicha información a través de las debilidades propias de una implementación y mantenimiento de un sistema.

El único medio para entender como defenderse contra esta clase de ataques es conocer los conceptos básicos que pueden ser utilizados contra ti o tu compañía y que abren brechas para conseguir tus datos. Con este conocimiento es posible adoptar una aptitud más saludable que te alerte sin convertirte en un ser paranoico (de todas formas, como decía Henry Kissinger, ‘no eres paranoico cuando de verdad te están persiguiendo’).

¿Y en qué me afecta esto?

La ingeniería social se concentra en el eslabón más débil de cualquier cadena de políticas de seguridad. Se dice a menudo que la única computadora segura es aquella que nunca será encendida.

El hecho que tú pudieras persuadir a alguien para que te suministre su número de tarjeta de crédito, puede sonar como algo poco factible, sin embargo suministras datos confidenciales diariamente en distintos medios, como el papel que arrojas a la basura o el post-it adhesivo con tu contraseña debajo del teclado. También el factor humano es una parte esencial del juego de seguridad. No existe un sistema informático que no dependa de algún dato introducido por un operador humano. Esto significa que esta debilidad de seguridad es universal, independiente de la plataforma, el software, red o edad del equipo.

Cualquier persona con acceso a alguna parte del sistema, físicamente o electrónicamente, es un riesgo potencial de seguridad.

¿Un problema grande?

Constantemente los profesionales de seguridad indican que la seguridad a través de la oscuridad (se denomina así a la seguridad que se basa en el desconocimiento y el ocultamiento de fallos, en lugar de preverlos y solucionarlos) es la peor opción a elegir.

Casi cada ser humano tiene las herramientas para intentar una ingeniería social, "el ataque", la única diferencia es la habilidad y conocimientos al hacer el uso de estas herramientas.

Los métodos

Una de las herramientas esenciales usadas para la ingeniería social es una buena recolección de los hábitos de los individuos.

Las situaciones

La ingeniería social se dirige a los individuos con menos conocimientos, dado que los argumentos y otros factores de influencia tienen que ser preparados generando una situación creíble que el individuo realice.

Algunos ejemplos que se pueden citar:

– La ejecución de un virus troyano por parte del usuario, adjunto a un correo electrónico enviado por una casilla que le es familiar o simplemente con un interesante título al destinatario como "es divertido, pruébalo", "mira a Anita desnuda", “fotos de Bin Laden prohibidas), etc.

– La voz agradable de un hombre o mujer, que pertenece al soporte técnico de nuestra empresa o de nuestro proveedor de tecnología, que nos pregunta telefónicamente información para resolver un inconveniente detectado en nuestra red.

– La llamada de un usuario que necesita que se le asignen nuevamente su clave porque la ha cambiado durante el transcurso del día y no la recuerda.

Relación costo-beneficio

Aquí notamos otra característica importante respecto a otro tipo de fraudes: la excelente relación costo-beneficio obtenida de su aplicación, ya que a un costo ínfimo (una llamada telefónica o un correo electrónico) corresponde un beneficio incalculable (acceso a la información o a un sistema).

La principal defensa contra la ingeniería social es educar y entrenar a los usuarios en el uso de políticas de seguridad y asegurarse de que estas sean seguidas.

Caso más famoso

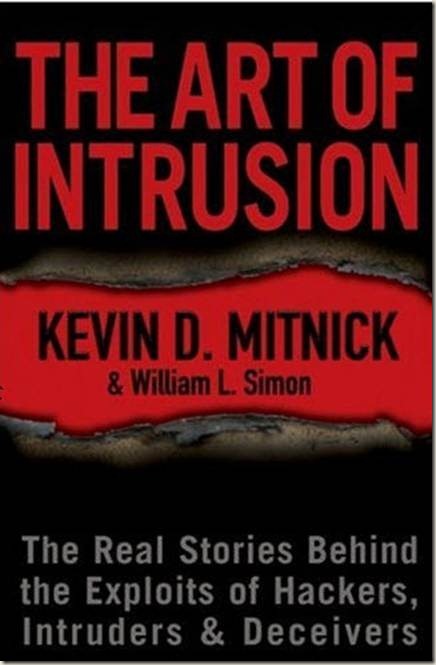

Uno de los ingenieros sociales más famosos de los últimos tiempos es Kevin Mitnick. Según su opinión, la ingeniería social se basa en estos cuatro principios:

1. Todos queremos ayudar.

2. El primer movimiento es siempre de confianza hacia el otro.

3. No nos gusta decir No.

4. A todos nos gusta que nos alaben.

Kevin Mitnick es uno de los hackers y phreakers más famosos de los Estados Unidos. Su nick o apodo fue Condor. Su último arresto se produjo el 15 de febrero de 1995, tras ser acusado de entrar en algunos de los ordenadores más seguros de Estados Unidos. Ya había sido procesado judicialmente en 1981, 1983 y 1987 por diversos delitos electrónicos.

El caso de Kevin Mitnick (su último encarcelamiento) alcanzó una gran popularidad entre los medios estadounidenses por la lentitud del proceso (hasta la celebración del juicio pasaron más de dos años), y las estrictas condiciones de encarcelamiento a las que estaba sometido (se le aisló del resto de los presos y se le prohibió realizar llamadas telefónicas durante un tiempo por su supuesta peligrosidad).

Herramientas para protegerse

Sentido común

Debemos tomar con mucha cautela todos los correos electrónicos que recibimos y cualquier llamada de un proveedor de servicios que utilicemos. Tener en cuenta que nunca nos deberán preguntar datos que ya conocen ellos (usuario, contraseña, nº de cuenta, etc.)

Herramientas antiphising de los navegadores

Todos los navegadores han incorporado módulos que detectan intentos de phising aunque siempre debemos estar alerta, estos intentos son cada día más sofisticados.

Herramientas de seguridad

Algunos programas de seguridad incorporan algunas funciones para protegernos de los engaños, como IObit Seguridad 360, del que hablaré en otra ocasión.

Conclusión

El resumen de medidas son: EDUCACIÓN, EDUCACIÓN y EDUCACIÓN (en la seguridad, se entiende).

Debemos conocer estas técnicas para evitar caer en ellas.

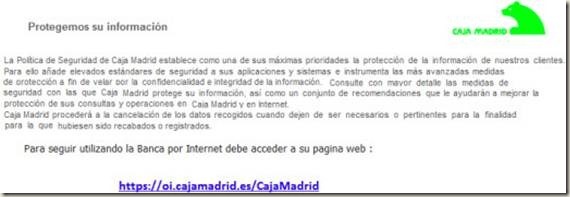

No pulsar en enlaces recibidos por correo electrónico, lo que hay que hacer es teclear en la barra de direcciones la dirección de las entidades financieras con las que queramos trabajar.

Los bancos y cajas nunca envían correos con enlaces para que accedamos a sus servicios.

Ningún servicio al que estamos suscritos (ISP, entidad financiera, otros servicios) nos pedirá nunca nuestros datos por correo.

Cuando recibamos un correo que nos pida pulsar en un enlace comprobar, poniendo el ratón encima de él, que su contenido es el mismo que aparece en el correo.

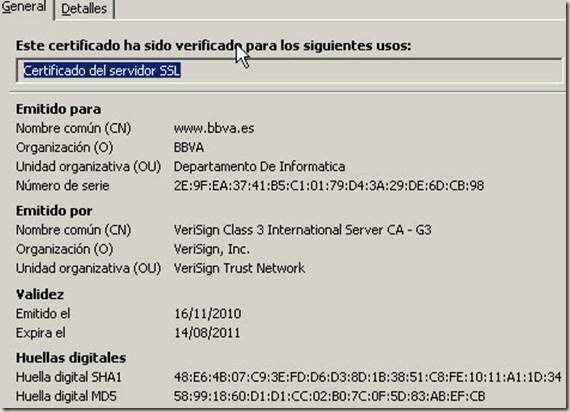

Si entras en la página de una entidad financiera no sólo debes comprobar que es una página segura (tiene el candado con una encriptación mínima de 128 bits) sino que también hay que comprobar el certificado: ahí se indica que la página web es de quien dice ser.

En fin, aconsejo, para finalizar, borrar sin mirar todos los correos que recibamos y no hayamos solicitado, nos ahorraremos muchos disgustos.

If you found an error, highlight it and press Shift + E or pulsa aquí to inform us.

Dejar una contestacion