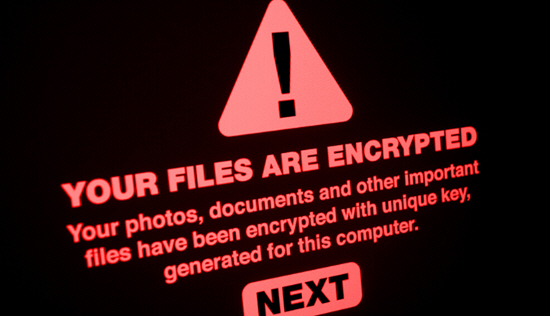

El ransomware es un ataque a la ciberseguridad de un particular o una Organización que consiste en cifrar, a través de criptografía fuerte, una serie de archivos críticos del sistema atacado para obligar a pagar un rescate si quieres recuperar tus archivos.

El primer escenario del ransomware tuvo como referencia mensajes de spam enviados masivamente para tratar de pillar a incautos que, al abrirlo y hacer clic en un archivo determinado, se instalaban un virus que permitía poner en marcha el esquema de cifrado. Era como lanzar semillas al viento para ver si alguna caía en terreno fértil y abonado, y se podían obtener beneficios, generalmente pequeños, de particulares que no querían perder sus datos. La idea era ganar «muchos pocos», y con un esfuerzo muy moderado.

Fuente: https://brightlineit.com/

Ahora ya estamos en un segundo escenario, más sofisticado y aterrador.

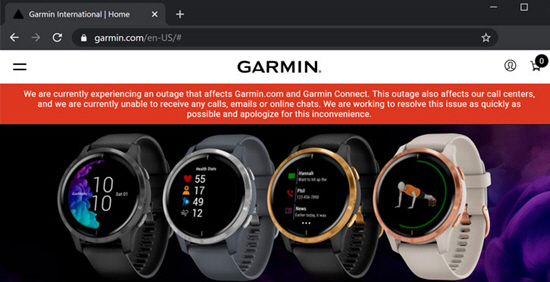

Se trata de criminalidad altamente organizada y enfocada a entornos corporativos: cualquier compañía es susceptible de recibir ese tipo de ataques, aunque seguramente lo sea más si es conocida, prestigiosa o exitosa. El modus operandi varía radicalmente: ya no hablamos de mensajes enviados al azar, sino de esquemas cuidadosamente planeados, con una gran investigación previa para identificar tanto a la compañía como a los posibles empleados susceptibles de colaborar, y con formas de contactar que pueden ser desde por correo electrónico o telefónicas hasta, como en el caso de Tesla, con esquemas que evocan auténticamente los de las películas de espías. Casos recientes como el de Garmin o, en España, el de la aseguradora Mapfre, dan buena cuenta del incremento de la frecuencia en este tipo de esquemas delictivos.

Fuente: https://thehackernews.com/

Fuente: https://thehackernews.com/

En muchos casos, los delincuentes procuran trabajar con empleados de la compañía que no necesariamente tienen por qué estar contentos en ella, utilizando, por ejemplo, sus perfiles de LinkedIn y averiguando, mediante una licencia premium, si están en búsqueda de otro empleo. Es importantísimo que un empleado entienda que la alternativa de colaborar con criminales es ni más ni menos que eso, convertirse en criminal, y que no es ya algo que pueda entenderse como un error de buena fe, un descuido o un problema derivado del desconocimiento. Hablamos, en muchos casos, del ofrecimiento de dinero a cambio de colaboración, y eso ya no es un descuido: es un comportamiento criminal que debe ser investigado y tratado como tal.

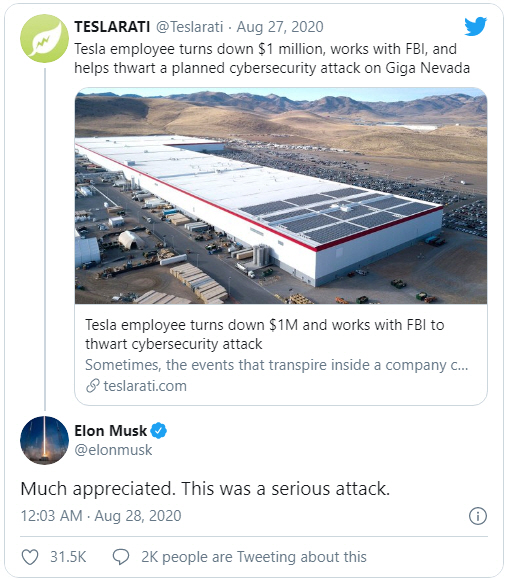

Vamos a ver el último ataque contra Tesla porque tiene todos los mimbres de una novela de espías.

Introducción

A veces, los eventos que ocurren dentro de una empresa pueden ser tan emocionantes como los thrillers más populares de la ficción. En el caso de Tesla, tal escenario se desarrolló recientemente, cuando un trabajador de la Gigafactoría Tesla de Nevada terminó rechazando un incentivo de $ 1 millón, trabajando en estrecha colaboración con el FBI y frustrando un ataque de ciberseguridad planificado contra el fabricante de automóviles eléctricos.

Este martes (25 de agosto de 2020), el Departamento de Justicia anunció la detención de Egor Igorevich Kriuchkov, ciudadano ruso acusado de conspirar para violar la red de una empresa estadounidense e introducir malware para comprometer las redes de dicha empresa. Los informes de los medios sobre el incidente han identificado a la compañía estadounidense como el fabricante de automóviles eléctricos Tesla. Curiosamente, una denuncia penal presentada por la Oficina de Campo del FBI en Las Vegas sugiere que el intento de ataque de ciberseguridad no es un intento de piratería informática ordinaria; más bien puede ser parte de un esquema organizado y bien financiado.

Comienzo del plan

La notable historia comenzó cuando Kriuchkov se puso en contacto con un ciudadano no estadounidense de habla rusa que trabajaba en la Gigafábrica de Tesla en Nevada. El empleado, cuya identidad no ha sido revelada, tiene acceso a las redes informáticas del fabricante de automóviles eléctricos. El 16 de julio, el ciudadano ruso se puso en contacto con el empleado de Giga Nevada a través de WhatsApp pidiendo reunirse con él en Sparks, Nevada. Como se señaló en un informe de Clearance Jobs, el hecho de que Kriuchkov se acercara a un ciudadano no estadounidense que hablaba ruso y que trabajaba en la Gigafactoría Tesla de Nevada sugiere que el equipo detrás del intento de ciberataque ha hecho bien su investigación.

Fuente: https://es.finance.yahoo.com/noticias/

El empleado de Tesla, algunos colegas y Kriuchkov se reunieron del 1 al 3 de agosto, que incluyó un viaje al lago Tahoe.

Curiosamente, Kriuchkov se negó a estar presente en las fotos que se tomaron durante el viaje. En un momento en el que el grupo estaba tomando una foto durante una pintoresca puesta de sol, Kriuchkov comentó que «solo recordaría la belleza de la puesta de sol y no necesitaba una fotografía». Después del viaje relativamente inofensivo al lago Tahoe, el ciudadano ruso le pidió al empleado de Tesla que se reuniera con él para algunos «negocios».

Al negocio

Durante su reunión de «negocios», Kriuchkov expuso su ‘negocio’. El plan consistía en que el empleado de Tesla insertara malware proporcionado por Kriuchkov y sus asociados en los sistemas del fabricante de automóviles eléctricos. Una vez que se inserta el malware, se produce un ataque de denegación de servicio distribuido (DDoS) que podría permitir a los piratas informáticos tener ocupado al equipo de seguridad de la información de Tesla. El malware también permitiría a los piratas informáticos extraer datos corporativos y de red, que se retendrían hasta que el fabricante de automóviles eléctricos pague.

Por su participación en la estratagema, el empleado recibiría $ 500,000, luego aumentados a $ 1 millón, a pagar en efectivo o bitcoin.

Desafortunadamente para Kriuchkov y su equipo, el empleado de Giga Nevada en realidad informó sobre el ataque de ciberseguridad planeado contra Tesla, que, a su vez, se comunicó con el FBI. El FBI intervino y, con la ayuda de la agencia, el empleado de Tesla continuó comunicándose con Kriuchkov, tratando de obtener la mayor cantidad de información posible sobre los procesos, procedimientos e infraestructura de los piratas informáticos. Los esfuerzos resultaron fructíferos.

En una conversación, el hacker presuntamente se jactó de que su equipo había recibido recientemente un rescate por valor de más de 4 millones de dólares de una empresa de alto perfil. Informes posteriores revelarían que la compañía en cuestión era CWT Travel, que supuestamente pagó un rescate de $ 4.5 millones.

El plan falla

Durante una reunión el 19 de agosto, el empleado de Tesla, que llevaba un telegrama del FBI, se reunió con Kriuchkov. El pirata informático acordó pagar un anticipo de $ 11,000 al trabajador de Giga Nevada. Dos días después, el 21 de agosto, el hacker se puso en contacto con el empleado de Tesla una vez más, quien declaró que el proyecto estaba «retrasado» y que todos los pagos relacionados con el plan no serían transferidos hasta una fecha posterior. Kriuchkov también informó al empleado de Tesla que dejaría el área al día siguiente. Detrás de esta reunión, el FBI pudo seguir al pirata informático, quien condujo durante la noche desde Reno, Nevada a Los Ángeles en lo que parecía ser un intento de huir de Estados Unidos.

Kriuchkov no tuvo éxito, ya que fue arrestado el 22 de agosto de 2020 en Los Ángeles. El hacker se encuentra actualmente detenido en espera de juicio. Afortunadamente para Tesla, la compañía pudo escapar de lo que podría haber sido un ataque de ciberseguridad grave y tiene un empleado a quien se lo puede agradecer. Después de todo, se necesita mucho para decir no a una recompensa de $ 1 millón, ya que otros han comprometido más, mucho más por mucho menos.

Referencia

If you found an error, highlight it and press Shift + E or pulsa aquí to inform us.

Dejar una contestacion