Podemos considerar que hay dos tipos de vigilancia en el teletrabajo:

· Empresarial

· La ‘típica’ vigilancia que existe en internet

Empezaré explicando brevemente la segunda.

Aunque no lo sepamos (muchos lo sabemos) todos los ‘agentes’ que intervienen en nuestra actividad en internet recopilan los datos que vamos dejando en la utilización de los servicios.

Algunos los recopilan por razones legales; por ejemplo, tu proveedor de internet (ISP) debe guardar tus datos de navegación un mínimo de 6 meses y un máximo de 2 años.

¿Qué sabe nuestro ISP de nuestra actividad en internet?

- Nuestra dirección IP pública, cuándo la obtenemos y cuándo la dejamos.

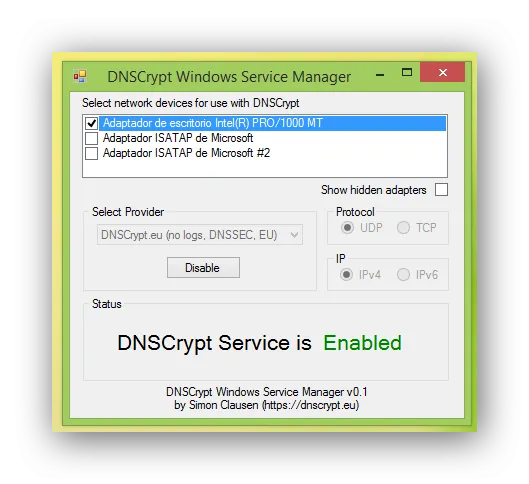

- Las páginas web que visitamos porque normalmente las solicitudes DNS van sin cifrar.

- Descargas de Torrents, Emule y el uso de programas P2P.

La navegación hoy en día va a través de HTTPS, esto significa que va cifrada punto a punto, y aunque se capture, no es fácil de descifrar, por este motivo el operador no sabrá lo que haces dentro de una web si usas este protocolo, pero sí las webs por donde navegas porque las solicitudes DNS van sin cifrar.

Como puedes observar, con toda esta información recopilada se puede crear un perfil detallado nuestro. Sabiendo nuestros gustos pueden ofrecernos por ejemplo productos que nos gusten, incitando al consumismo. Esta información se convierte en una fuente valiosa de negocio. De los criterios que adopte nuestro ISP quedará más o menos expuesta nuestra privacidad.

También pueden ver la información de navegación las webs que, gracias a las cookies, en algunas ocasiones pueden personalizar los anuncios y ajustarlos para adaptarse a nuestros gustos. Además, tenemos los buscadores de Internet, que almacenan nuestro historial de búsquedas. Por ejemplo, Google, tiene datos de todas las plataformas en las que usamos nuestra cuenta de Google. Y en el caso de Facebook, puede hacer un rastreo bastante exhaustivo porque una gran cantidad de webs usan su plugin de «Me gusta», y el rastreo por su parte es realmente sencillo.

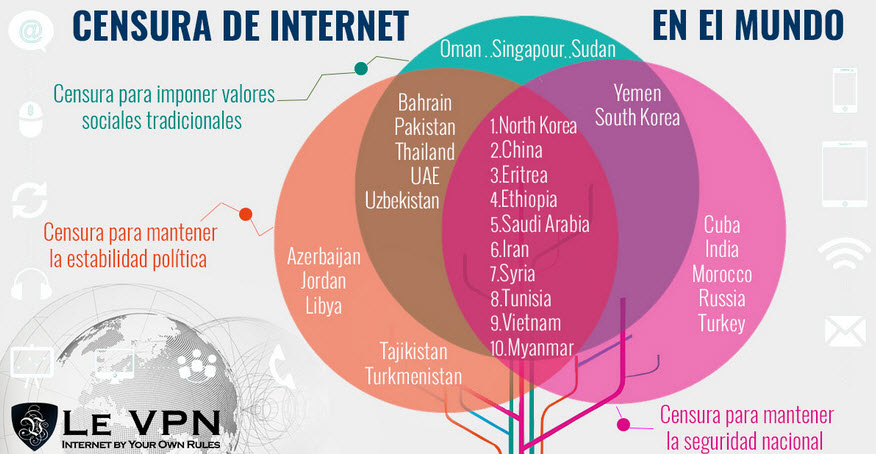

Por último, tendríamos los gobiernos e instituciones jurídicas que podrían solicitar al proveedor de Internet que entregue nuestros datos de navegación, y rastreaqr el comportamiento online para luchar contra los ciberdelincuentes.

La vigilancia empresarial, o sea, el administrador de nuestra red, también ver podría ver las webs que visitamos, las redes sociales que utilizamos y los vídeos que vemos. En esta categoría podríamos decir que entra tu jeje / empresa. Dependiendo de la configuración de la red, podría incluso instalar un proxy en la organización para capturar todo el tráfico entrante y saliente (¿lo tienen muchas empresas? Prácticamente toda la Administración Pública española lo tiene, las empresas medianas y grandes prácticamente todas).

Estos proxys recopilan toda nuestra actividad entrante y saliente en internet, incluso hay herramientas que rompen el cifrado https y saben lo que hacemos en estas webs cifradas (como gmail o la página de nuestra entidad financiera) (se identifican con un certificado digital propio en vez de con el nuestro, como yo digo, ‘rompen el cifrado’ de estas páginas).

Hasta ahora he estado hablando de herramientas instaladas en los servidores Corporativos, tanto del ISP como de las Organizaciones.

También se comercializan herramientas que, instaladas en los dispositivos que utilizamos, registran absolutamente todo lo que hacemos: teclas pulsadas, pantallas que vemos (haciendo copias de ellas cada poco tiempo), webs visitadas, actividad dentro de todas las páginas, etc.

El tipo más amplio y común de vigilancia es el “monitoreo de actividades». Normalmente, el monitoreo abarca también un registro de las aplicaciones y sitios web que visitan los trabajadores, por ejemplo, las herramientas de mensajería (el bossware revisará desde el asunto del email hasta otras clases de metadatos) y cualquier publicación que se realice en redes sociales. La mayoría de los programas también registran los niveles de entrada del teclado y del ratón y muchos de ellos ofrecen un desglose de cuánto teclea y hace clic minuto a minuto un usuario, bajo la premisa de llevar a cabo un registro de la productividad. El software de vigilancia tratará de reunir todos estos datos en sencillos gráficos que ofrezcan a los empleadores un resumen detallado de la diligencia de los trabajadores.

Todos los productos que he revisado realizan continuas capturas de pantalla de los dispositivos. En algunos casos, llegan a emitir video en directo. Después, esta enorme cantidad de contenido audiovisual es organizada en una línea de tiempo, de modo que los jefes pueden retroceder a través del día de un trabajador y ver lo que estaban haciendo en un momento determinado.

Varios productos actúan como registros de teclas, anotando cada pulsación, incluyendo correos electrónicos no enviados y contraseñas privadas. Dos de ellos permiten incluso a los administradores entrar y tomar el control del escritorio de un usuario. Es importante señalar, que este proceso de registro no suele distinguir entre la actividad laboral y las credenciales de las cuentas personales, los datos bancarios o la información médica.

Algunos tipos de bossware van más allá, llegando al mundo físico que rodea a los dispositivos. Las empresas que ofrecen software para dispositivos móviles casi siempre incluyen el seguimiento de la ubicación utilizando el GPS. Al menos dos servicios -StaffCop Enterprise y CleverControl- permiten a los empleadores activar secretamente las cámaras y los micrófonos del ordenador o del teléfono móvil.

En general, el bossware puede ser instalado de dos formas: como una aplicación visible para el trabajador (y tal vez incluso manipulable por él) o como un proceso silencioso que los trabajadores no pueden ver. La mayoría de las empresas que hemos estudiado dan a los empleadores la opción de instalar su software de ambas maneras, que recogemos como vigilancia visible e invisible.

¿Y la Ley qué dice?

En este momento, cuando se firma un contrato de trabajo, aparte del deber de reserva sobre todo lo relacionado con la Organización, debemos aceptar que nuestra actividad laboral esté monitoreada, al menos en la Administración Pública. Otra cosa distinta es si esta información se guarda y alguien accede a ella; lo típico suele ser acceder cuando hay problemas o alguna denuncia.

El correo Corporativo también es susceptible de revisión por parte de la Organización (hay una sentencia del TS reciente que lo avala).

Otra cosa distinta es el correo personal o nuestra información personal: en el teletrabajo no hay distinción entre una y otra. Lo habitual es que si la vigilancia está ubicada en los servidores, solo se monitorice y almacene la actividad en la Organización; en cambio, si nos han instalado un programa de rastreo, la monitorización es total, personal y profesional, no hay distinción, con lo que si es un momento dado hay problemas, si se puede desmostrar un rastreo de nuestro correo personal, lo más probable es que todo el procedimiento en contra del trabajador se invalide por esta razón.

Cómo mantener la privacidad al navegar

Sabemos qué puede recopilar el operador de Internet de tu navegación y en tus manos está evitarlo. Una de las formas que podemos utilizar es usar un servicio VPN que garantice nuestra privacidad, y que todo el tráfico que sale a Internet esté cifrado y autenticado, con el objetivo de que ni siquiera nuestro operador pueda obtener información. Lo malo de esta opción es que para que realmente estemos tranquilos deberemos contratar uno de pago, o usar WARP de Cloudflare que promete privacidad y tiene política de no-registros.

Algunos de los servicios más recomendables para proteger nuestra privacidad en Internet tienen una gran cantidad de herramientas para proteger nuestra navegación, como Kill-switch, una gran cantidad de servidores en diferentes países a los que podemos conectarnos fácilmente, e incluso disponen de apps para dispositivos móviles como smartphones y tablets.

Para finalizar, indicar que en las redes Corporativas no suele poder utilizarse una VPN, ya que está controlada, por motivos de seguridad, toda la actividad de la red, se puede utilizar en nuestra conexión personal.

Referencias:

Caso real de ransomware en el espionaje industrial

Los todopoderosos ‘hackers’ rusos

Como protegerse de la vigilancia global (I)

Como protegerse de la vigilancia global (II)

La mayor filtración de la historia

Cuentas de la vieja en el cifrado fuerte

La NSA y el CGHQ descifran protocolos seguros

Defensa contra el espionaje gubernamental

Bloquea el rastreo de terceros

DPI, Inspección Profunda de Paquetes

Bitcoin y los servicios secretos

Seguridad por niveles. Introducción

Campus Party Valencia 2011 OFF

Ciberguerra, cuarto año (y II)

Hackeo y vigilancia gubernamental: 10 garantías necesarias

If you found an error, highlight it and press Shift + E or pulsa aquí to inform us.

Dejar una contestacion