Lo importante es que no te pillen.

Su aspiración era ser el mejor.

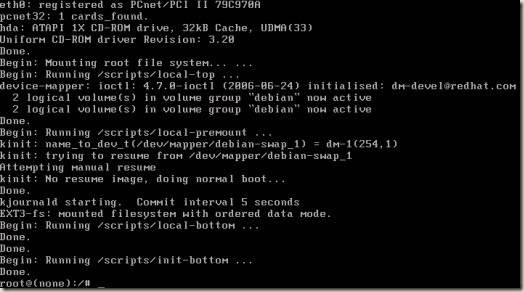

Cuando se manejaba con ordenadores estaba en boga el sistema VMS, su obsesión era hacerse con el código fuente de los programas del laboratorio de investigación digital de Palo Alto.

Contactó con un programador de VMS, haciéndose pasar por un técnico y le dio todos los datos para entrar al sistema. Tuvo la suerte que trabajaba haciendo copias de seguridad y tenía acceso completo (‘root’).

La velocidad de los módems de la época era 56 Kbps y para transferir todo el código fuente tardaron ¡más de 6 meses! (‘como intentar beber el océano con una pajita’, en sus palabras).

Sólo querían verlo para hackearlo (ahí es nada). Elaboraron un programa en lenguaje LISP para este hackeo.

Se desafiaba continuamente con su socio (Lenny) e incluso hacían apuestas a ver quién conseguía antes el objetivo.

Una vez no le pagó la apuesta y cuando fue a reclamarla se encontró conque su ‘amigo’ estaba colaborando con el FBI y le detuvieron.

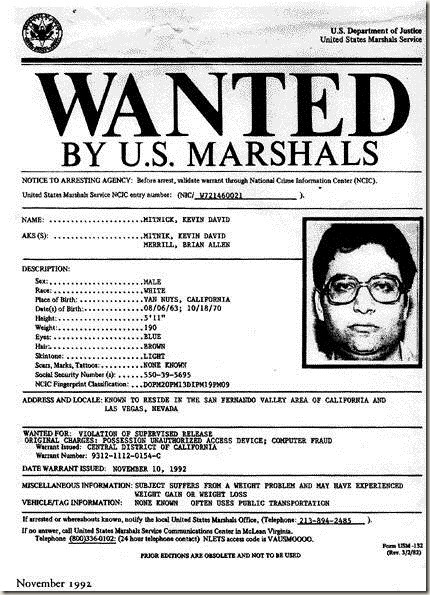

Aquí comenzó el infierno ‘legal’ en su vida: le acusaron de todo lo acusable, desde entrar en la NSA (la super secreta Agencia de Seguridad Nacional), acceder a su código fuente, hasta tener en su poder los códigos de lanzamientos de misiles. Algo imposible.

Incluso dijeron que a través de sus silbidos (‘sigo intentándolo pero no consigo nada’) podía lanzar los misiles nucleares.

Le tuvieron incomunicado un año.

Sólo podía llamar por teléfono a ciertos números, estaba vigilado todo el tiempo por un agente e incluso, en los últimos tiempos, utilizaban una cámara.

Aun así, aunque parezca increíble, se las arregló en estas condiciones para llamar a su esposa, cuyo número no estaba en la lista de números admitidos.

¿Cómo lo hacía?. Fácilmente (según él).

Se rascaba la espalda con un cierto patrón, con paciencia, hasta conseguir que el vigilante se relajara; una vez hecho esto conseguía coger el teléfono ¡de al lado! y llamar con ese. Como no tenía limitaciones, podía hablar con quien quisiera.

Una vez que lo descubrieron, le preguntaron cómo lo hacía (ni con cámara eran capaces de pillarle, marcaba los números con el teléfono en la espalda, sin mirar) y al final le llevaron un teléfono sólo con el receptor y le marcaban el número (admitido) que solicitaba. Una vergüenza.

Una vez que salió de la prisión federal en libertad condicional se puso en contacto con él un superhacker (según él) llamado Eric. Sólo hablaban a través de intermediarios.

Empezó a hablarle de un tipo de líneas nuevas llamadas SAS, que permitían monitorizar todas las llamadas que quisieras. Inmediatamente contactó con la compañía teléfonica para intentar conseguir no sólo una línea SAS sino todos los protocolos de funcionamiento. Con su método habitual lo consiguió pero había una sombra de duda en todo el proceso: pensaba que Eric en realidad era un agente del FBI u otra agencia gubernamental.

Después de realizar sus ‘averiguaciones’ (hackeos a las llamadas telefónicas y a los teléfonos que le interesaban) descubre que le están siguiendo muy de cerca, tanto que decide dar la bienvenida a los agentes que le iban a detener.

Limpia concienzudamente su piso, compra una caja de donuts y escribe en la parte exterior: FBI’Donuts, lo mete a la nevera y a esperar.

Ese mismo día, por la noche, llaman a su puerta, se identifican como agentes del FBI, revisan el piso completamente y al abrir la nevera…sorpresa. No se lo llevan detenido, no hay pruebas ni evidencias pero están al acecho.

En todas las empresas en las que trabajaba hackeaba los teléfonos para que si alguien llamaba a la policía o al FBI recibía un aviso en el busca.

Una de las cosas más estúpidas que hizo fue pedir las imágenes de una asociación de coches para saber quienes eran las personas que le seguían.

Una vez que recibió las fotos fue a quejarse ya que no eran las solicitadas; en ese momento se le acercaron unos agentes federales y echó a correr, dejó a su abuela en el coche varias horas, esperándole.

Se hizo un fugitivo. Ahora tocaba cambiar su identidad.

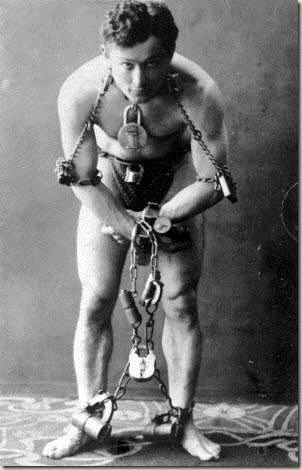

Primero, el nombre, Eric Weiss, un guiño al escapista Houdini (era su verdadero nombre).

Segundo, mucho cuidado al llamar a su madre. Lo hacía desde un casino de las Vegas, había muchos teléfonos para controlar y la policía no podía controlar todos.

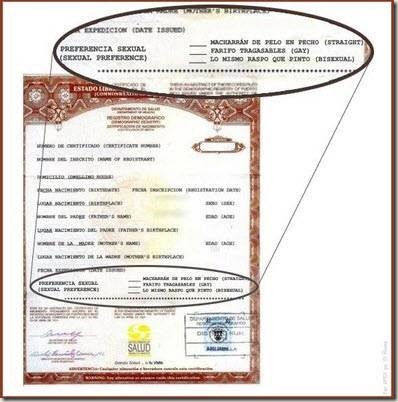

Tercero, tomar la identidad de alguien que hubiera muerto sobre los 12 años.

Se presentó en la oficina gubernamental que se encargaba de expedir certificados oficiales, dijo que era investigador privado e inmediatamente le pasaron las microfichas con todos los datos de las personas fallecidas a los 12 años aproximadamente.

La chica que trabajaba allí quería localizar a su tío Harry y pidió ayuda a Kevin, este lo localizó (a través de internet) en 5 minutos. A partir de ese momento era alguien de confianza en la oficina.

Se dio cuenta que había una impresora por la que salían, de vez en cuando, certificados de nacimiento y además allí estaban los impresos sin rellenar. Imprimió el suyo y utilizó las máquinas que había en la oficina para validarlo.

Un día le llamó su madre muy alterada, había aparecido (con una foto de hace tiempo) en la portada del New York Times, peligro.

Le buscaban por todos los delitos imaginables, era el chivo expiatorio de todos los errores gubernamentales en materia de seguridad.

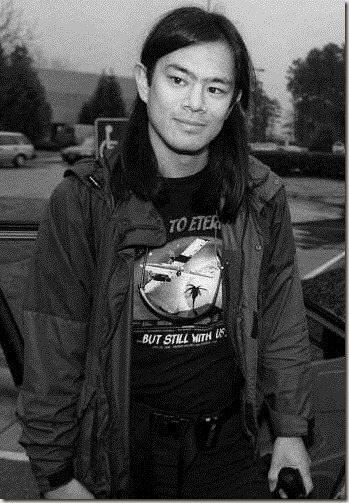

Pasado un tiempo se trasladó a Seattle y allí (aunque él no lo ha reconocido) cometió su último gran error: se coló en el ordenador de Tsutomu Shimomura, especialista japonés en seguridad informática, perteneciente a la Netcom On-Line Communications. Craso error.

Una vez que Shimomura detectó la intrusión se hizo el juramento de detener al responsable.

Después de un rastreo que duró meses, fue localizado en un bloque de apartamentos de Raleigh (California).

Con un rastreador especial, que se ocupaba de registrar el teléfono de Mitnick tanto si estaba encendido como si no, localizaron el punto exacto donde estaba su teléfono.

Una vez detenido, no se terminó la historia, queda un misterio que Kevin no ha desvelado (quizás siga en él algo del lado oscuro de la Fuerza) y es que cuando Shimomura volvió a su casa y repasó los mensajes que había recibido en su contestador automático, boquiabierto escuchó varios mensajes dejados por Mitnick, mensajes que había recibido varias horas después de la captura de Mitnick.

La realización de estas llamadas aún sigue siendo un misterio que forma parte de la interesante historia de este hacker.

Kevin Mitnick fue acusado de robo de software, fraude electrónico, daño a los ordenadores de la Universidad del Sur de California, robo de archivos e intercepción de mensajes de correo electrónico.

Entre las compañías afectadas figuraban Nokia, Fujitsu, Nec, Novell, Sun Microsystems, Motorola, Apple… Se declaró no culpable y la sentencia le condenó a 5 años de cárcel sin posibilidad de fianza, lo cual enervó a los miles de hackers que seguían apasionados la historia del Cóndor y que comenzaron la conocida campaña “Free Kevin!” (liberad a Kevin), alterando páginas web muy conocidas: Unicef, New York times, Fox TV y un largo etcétera.

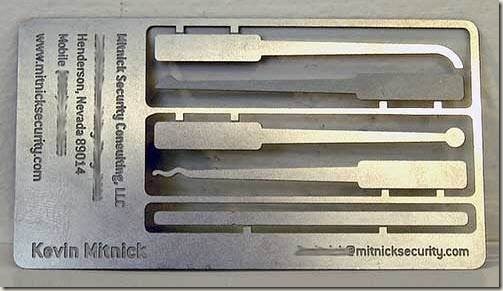

Al final ha terminado colaborando con las Agencias gubernamentales (signifique esto lo que signifique) y ahora se dedica, desde su propia empresa (Mitnick Security Consulting, LLC) a suministrar servicios relacionados con la seguridad en las redes informáticas.

Su último alegato es esperanzador aunque con un guiño a su vida anterior; él aprendió de la forma más dura y no se lo aconseja a nadie, sigue siendo un hacker (curioso incorregible), ahora ayuda a mitigar los efectos de lo que hizo (como él dice ‘encantado de coger limones y hacer limonada’) y ha tenido mucha suerte de estar donde está.

Antes de terminar ha realizado unas demostraciones magistrales de hacking telefónico que han llamado la atención.

Y para finalizar ha demostrado que si alguien accede a tus USB puede captar todo lo que transmites de forma simple.

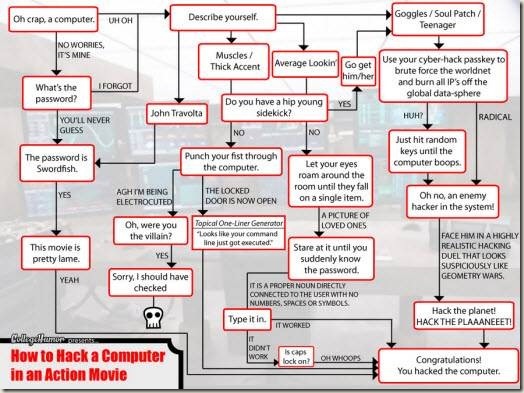

Su último guiño va para los hackers: "Lo más importante es que no os pillen".

¿Kevin lleva todo el tiempo el sombrero blanco?. Sólo él lo sabe.

PD. Por cierto, su comportamiento en la Campus fue inmejorable (excepto la espera de una hora, que no se sabe porqué se produjo) ya que firmó lo que se le dijo, entregó su tarjeta de visita a todo el que se la pidió, estuvo muy atento y, en mi caso, me saludó especialmente ya que le dijeron que era el primer campusero en el Agora. Chapeau.

Tarjeta de visita de Kevin Mitnick.

If you found an error, highlight it and press Shift + E or pulsa aquí to inform us.

Dejar una contestacion